Вирус зашифровал все файлы. Что делать в такой ситуации? Вирус-шифровальщик

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

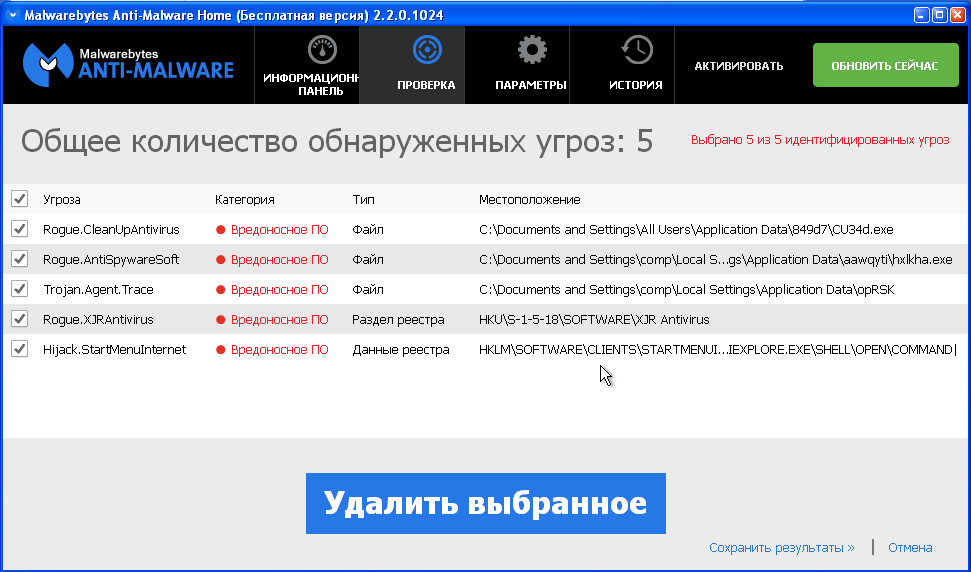

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Доброго всем времени суток, мои дорогие друзья и читатели моего блога. Сегодня тема будет довольно печальная, ведь коснется она вирусов. Расскажу вам про не так давно произошедший случай у меня на работе. Ко мне в отдел позвонила сотрудница с взволнованным голосом: «Дима, вирус зашифровал файлы на компьютере: что делать теперь?». Тут я понял, что дело пахнет жаренным, но в итоге пошел к ней посмотреть.

Да. Всё оказалось печально. Большинство файлов на компьютере оказались заражены, а точнее зашифрованы: Офисные документы, PDF-файлы, базы 1С и многие другие. В общем задница полная. Не пострадали наверное только архивы, приложения и текстовые документы (ну и еще куча всего). Все эти данные поменяли свое расширение, а также поменяли свои названия на что-то типа sjd7gy2HjdlVnsjds.Также на рабочем столе и в папках появилось несколько одинаковых документов README.txt В них честно говориться о том, что ваш компьютер заражен и чтобы вы не предпринимали никаких действий, ничего не удаляли, не проверяли антивирусам, иначе файлы не вернуть. Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.

Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.

Стоят ли ваши данные этих денег? Готовы ли заплатить за устранение шифровальщика? Сомневаюсь. Что же тогда делать? Давайте об этом позже. А пока начнем обо всем по порядку.

Откуда же берется этот гадский вирус-шифровальщик? Тут всё очень просто. Его люди подхватывают через электронную почту. Как правило данный вирус проникает в организации, на корпоративные ящики, хотя не только. С виду вы не примите его за каку, так как приходит оно не в виде спама, а о от реально существующей серьезной организации, например нам пришло письмо от провайдера «Ростелеком» с их официальной почты.

Письмо было совершенно обычное, типа «Новые тарифные планы для юридических лиц». Внутри вложен PDF-файлик. И при открытии этого файла вы открываете ящик Пандоры. Все важные файлы зашифрованы и превращаются простыми словами в «кирпич». Причем антивирусы эту хрень не ловят сразу.

Что делал я и что не сработало

Естественно у нас 20 тысяч никто не захотел платить за это, так как информация столько не стоила, да и к тому же связываться с мошенниками совсем не вариант. Да и к тому же не факт, что за эту сумму вам всё разблокируют.

Я прошелся утилитой drweb cureit и вирус он нашел, но толк от этого был небольшой, так как даже после вируса файлы остались зашифрованными. Удалить вирус оказалось легко, а вот справиться с последствиями уже намного труднее. Я полез на форумы Доктора Веб и Касперского, и там я нашел нужную мне тему, а также узнал, что ни там, ни там пока не могут помочь с расшифровкой. Очень сильно всё было зашифровано.

Зато начали в поисковиках появляться выдачи, что некоторые компании расшифровывает файлы на платной основе. Ну меня это заинтересовало, тем более, что компания оказалась настоящей, реально существующей. У себя на сайте они предложили расшифровать пять штук бесплатно для того, чтобы показать свои способности. Ну я взял и отправил им 5 самых важных по моему мнению файлов. Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен.

Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен.

- с помощью программ «Recuva» и «RStudio»

- Прогон различными утилитами

- Ну и для успокоения я не мог не попробовать (хотя прекрасно знал, что это не поможет) просто банально на нужное. Бред конечно)

Ничего из этого мне не помогло. Но выход я все таки нашел.\r\n\r\nКонечно, если вдруг у вас возникла такая ситуация, то посмотрите, с каким расширением шифруются фaйлы. После этого зайдите на http://support.kaspersky.ru/viruses/disinfection/10556

и посмотрите, какие расширения указаны в списке. Если есть ваше расширение есть в списке, то воспользуйтесь этой утилитой. Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code»

и «VAULT»

. В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие.

Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code»

и «VAULT»

. В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие.

Что помогло

Вы когда-нибудь слышали про теневые копии? Так вот, когда создается точка восстановления, то автоматически создаются и теневые копии ваших файлов. И если что-то произошло с вашими файлами, то вы всегда сможете вернуть их на тот момент, когда была создана точка восстановления. В этом нам поможет одна замечательная программа для восстановления файлов из теневых копий.

Для начала скачайте и установите программу «Shadow Explorer» . Если последняя версия у вас заглючит (бывает такое), то устанавливайте предыдущую.

Зайдите в Shadow Explorer

. Как мы видим, основная часть программы похожа на проводник , т.е. файлы и папки. Теперь обратите внимание на левый верхний угол. Там мы видим видим букву локального диска и дату. Эта дата означает, что все представленные файлы на диске C актуальны на тот момент. У меня стоит 30 ноября. Это означает, что последняя точка восстановления создавалась 30 ноября. Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D

точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать

.

Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D

точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать

. Как видите, если для диска C

у меня довольно свежая дата, то для диска D

последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Как видите, если для диска C

у меня довольно свежая дата, то для диска D

последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Всё. Теперь остается только ждать, когда завершиться экспорт. А дальше идем в ту самую папку, которую вы выбрали и проверяем все файлы на открываемость и работоспособность. Всё круто). Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Но к сожалению в последний раз удалось восстановить лишь те файлы, которые были на диске C, так как по умолчанию точки создавались только для диска C. Соответственно для диска D теневых копий не было. Конечно нужно еще и не забывать, что точки восстановления , что может привести к , так что следите за этим тоже.

А чтобы теневые копии создавались и для других жестких дисков, вам нужно и для них тоже.

Профилактика

Для того, чтобы проблем с восстановлением не возникало, нужно делать профилактику. Для этого нужно держаться следующих правил.

Кстати, однажды этот вирус зашифровал файлы на флешке, где лежали наши сертификаты ключа для электронно-цифровой подписи. Так что с флешками также будьте очень осторожны.

С уважением, Дмитрий Костин.

Привет, друзья! Вот беда, так беда! Вчера я чуть не стал жертвой вируса- шифровальщика. И от злости написал эту статью. Чтобы Вы, дорогой читатель знали, как и что надо делать, чтобы избежать «дня шифровальщика». Я выкрутился в этот раз. Расскажу как. А так же поделюсь некоторыми своими наблюдениями и опытом на эту тему.

Все мы по телевизору слышим периодически про вирусы «petya», «wanna-cry» и им подобные. Это так называемые «звезды мирового масштаба», международного класса. Если о них говорят по телеку, а на вашем компьютере все пока хорошо, скорее всего встреча со «звездой» Вам уже не грозит. Меры приняты. Вирус обнаружен, обезврежен. Его сигнатура есть уже даже в базе вашего встроенного антивируса. Гораздо опаснее вирусы-шифровальщики, о которых по телевизору не говорят. Пишут их наши соотечественники.»Свободные художники», не отягченные нормами морали.

Раньше было проще. Вирус-вымогатель блокировал рабочий стол. На экране висел неприличный баннер, что вот мол,вы такие разэтакие. Вы наказаны, платите штраф. Все это лечилось довольно быстро и легко. И довольно быстро баннеры-вымогатели вышли из моды.

Потом горе-программисты с большой дороги решили, что надо развиваться дальше. По почте стали приходить «невинные» письма. Причем часто они приходят в начале месяца, а так же на квартальные и годовые даты. Ничего не подозревающий главный (или не очень) бухгалтер открывает такое письмо. Содержимое не открывается. Ничего не происходит. Она письмо закрывает. Но, через час обнаруживает, что все файлы-документы, фотографии, базы данных оказываются зашифрованными. А в каждой папке на компьютере лежит файл с наглым, спокойным посланием.

Не отчаивайтесь! Читайте статью! Есть способы, которые Вам помогут защитится. я сейчас постараюсь максимально подробно их осветить.

Итак, в теме получаемого письма могут быть такие слова:»главбуху», «в бухгалтерию», «Акт сверки», «Повестка из суда»,»Арбитраж», часто встречается слово «штраф», «суд».

Еще раз повторюсь — в начале месяца и на квартальные, годовые даты приходят чаще всего такие «письма счастья». Расчет простой. Несчастный бухгалтер (как правило женщина), у которой и так «горят» квартальные отчеты, готова на все, чтобы вернуть назад свои ведомости, базы, таблицы, расчеты и годы работы.

Друзья, не идите на поводу у вымогателей. Гарантии расшифровки никакой нет. Зачем поднимать самооценку этим горе -«хакерам», давать возможность и дальше грабить честных и трудолюбивых людей? Не перечисляйте им деньги! Возможность восстановления есть при условии, что Ваш компьютер настроен правильно и защищен. Следуйте рекомендациям!

Как защититься от вируса — шифровальщика в windows?

Впервые меня попросили помочь года два-три назад… И меня тогда помню, поразило это можно сказать лукавство. Вирус, попадая в систему работает как обычная программа. В базах установленного лицензионного (!) антивируса не содержалось их сигнатур, поэтому поначалу антивирусы не «рассматривали» такие «приложения» как вредоносные.

До тех пор, пока обращения в службу поддержки не стали массовыми. Вредоносная программа шифрует все файлы на компьютере определенного типа — текстовые, документы, фотографии, файлы PDF. А мой вчерашний «гость» уже зашифровал даже некоторые файлы программы 1С. Прогресс налицо.

Но, и мы не за печкой родились… Сразу скажу, что расшифровать зашифрованные файлы какой либо сторонней программой не удастся. Помню, в Лаборатории Касперского выкладывали на своем сайте программы дешифраторы.

Но, они только для вирусов определенного типа. Мне не помогало.. Завтра злоумышленник меняет шифр, и не поможет уже эта программа. Ключ известен только «разработчику». А если его уже посадили, точно никто не пришлет Вам декриптор. Для того, чтобы заставить вас облегчить свой кошелек, вредоносный код должен преодолеть несколько линий обороны.

Первая линия обороны — это Ваша внимательность и разборчивость. Вы всегда ходите на одни и те же сайты. Если Вы получаете почту, то почти всю Вы ее получаете всегда от одних и тех же адресатов и всегда с одним и тем же содержимым.

Когда Вы получили письмо с непривычным содержимым, не спешите его открывать. Если Вы попали на незнакомый сайт, и видите необычное окно, не спешите переходить.

Если у Вас или Вашей организации есть сайт — уберите оттуда информацию о Вашем электронном почтовом адресе. Если его видно, то он обязательно попадет в список рассылки интеллигентных «романтиков с большой дороги». Давайте адрес только доверенным лицам и в частном порядке.

Вторая линия обороны — лицензионный отечественный антивирус. Почему лицензионный? Я заметил, что платный лицензионный антивирус (прошедший государственную сертификацию ФСТЭК) работает лучше, чем бесплатная.

Еще как-то раз я повторно что-то перепроверял после «пробной» версии Касперского(правда давно). Результат обескуражил. Я нашел кучу вирусов тогда.. Вот такое наблюдение. За настоящую безопасность надо платить пусть небольшие, но деньги.

А почему отечественный антивирус? Потому что, у наших сертифицированных антивирусных продуктов ведутся базы нежелательных и мошеннический сайтов. Зарубежные «коллеги» не всегда могут этим похвастаться, у них сегмент Интернета другой, всего не охватишь.

Запускайте антивирусный сканер на компьютере на ночь хотя

бы раз в месяц.

Как вирус-шифровальщик попадает на компьютер?

Для маскировки вложение почти всегда присылается в архиве. Поэтому, сначала необычное письмох проверим антивирусом.Нужно сохранить файл на компьютер(антивирус его уже «просмотрит» при этом). А потом дополнительно нажать правой кнопкой мыши по сохраненному на диске файлу и проверить еще раз:

Сайт в базе нерекомендуемых. Это значит, что с него уже были «тревожные звонки». Еще, платные версии лучше проверяют Интернет -ссылки на «зашитые» в них вирусы, чем бесплатные. И при переходе по такой ссылке они вирус обезвреживают, или заносят в список «подозрительных» и блокируют его.

В конце марта я такими нехитрыми способами выловил из почты очередной «квартальный» вирус-шифровальщик. Единственное, что он успел сделать -это написать мне по всему компьютеру сообщение, что файлы зашифрованы, но это было не так. Они остались целыми, отработал код только на создание сообщения:

Прошу обратить внимание на то, что тут указан электронный адрес некоего Щербинина Владимира 1991 года. Поколение 90-х… Это ложный след, потому как настоящий адрес ниже. позволяет избежать отслеживания компьютера в Интернете стандартными средствами. Вот через такой браузер злоумышленник предлагает Вам связаться с ним. Все анонимно. Сидеть в тюрьме никому не охота.

К сожалению часто бывает, что иногда вирусы обходят наши первые две линии обороны. Мы в спешке забыли просканировать файл, а может антивирус еще не успел получить данные о новой угрозе. Но можно настроить защиту в операционной системе.

Как настроить защиту от вируса шифровальщика в Windows 10?

Продолжаем строить глубокую, эшелонированную оборону от вирусов шифровальщиков и не только от шифровальщиков. Расшифровать файлы нельзя. А восстановить их можно. Все дело в настройках. Если их сделать до попадания вируса на компьютер, то вирус ничего не сможет сделать. А если и сделает, то будет возможность восстановить файлы.

Третья линия обороны — это наш компьютер. Уже давно года так с 2003 Microsoft использует технологию «теневого копирования дисков» . Для нас с Вами это означает, что любое изменение системы можно отменить.

Заранее создается «снимок» вашего жесткого диска, автоматически без Вашего ведома. И система хранит его, добавляя только изменения. Эта технология используется для резервного копирования данных. Нужно только включить ее.

В зависимости от объема диска, настроек, на томе может храниться до 64 предыдущих «теневых копий».Если эта опция включена, то восстановить зашифрованные файлы можно из такой теневой копи, которая незаметно создается ежедневно.

Первый шаг — Идем Этот Компьютер — правая кнопка мыши «свойства»:

Дополнительные параметры

Откроем вкладку «Защита системы» В примере на одном из дисков отключена опция защиты. Встаем мышью на выбранном диске и нажимаем «Настроить»

Восстановление данных из копии можно провести из этого окошка нажав кнопку «Восстановить»

Делаем настройки как на рисунке:

Следующий шаг — настройка контроля учетных записей. Вы не замечали, что никогда еще не было по телевизору рассказано о вирусных «эпидемиях» на устройствах семейства Linux, Android?

Их что, злоумышленники не замечают? Замечают, усиленно пишут вирусы, но там вирус пока не срабатывает. Когда Вы работаете на таком устройстве, Вы на нем не обладаете полномочиями Администратора. Вы обычный пользователь, с обычными правами, систему менять Вам никто не даст.

Если Ваше устройство еще на гарантии и Вы специальными средствами присвоите себе права администратора (root), то производитель лишает Вас за это гарантии. Любой известный сейчас вирус попадая в такую ограниченную «пользовательскую» среду-тюрьму пытается изменить что либо, но безуспешно, так как команды на изменения системы молча блокируются. В этом огромный плюс Linux.

Microsoft (что в переводе означает «маленький и нежный») в рамках своей идеологии позволила пользователям легко и свободно менять настройки безопасности в своих операционных системах.

Настолько легко и свободно, что вирус, попадая уже в «администраторскую» среду, уже действует с полномочиями администратора, ему ничего не мешает. Отсюда массовые эпидемии и вывод, что только на пользователе компьютера Windows лежит ответственность за сохранность своих данных. А кто из нас обращает внимания на настройки? Пока гром не грянет.. :-

Надеюсь, я Вас убедил. Все легко. Идем в учетные записи пользователей

Перемещаем ползунок как нам удобно.

Теперь при запуске любой программы с вашего ведома (или без вашего) система будет спрашивать у Вас разрешения,уведомлять Вас. Мелко-нежные любят такие окошки…

И если у Вас полномочия Администратора, то Вы сможете разрешить ее выполнение. А если Вы обычный пользователь, то не разрешит. Отсюда опять вывод, что лучше всего иметь на своем компьютере одну защищенную паролем учетную запись Администратора, а все остальные должны быть обычные пользователи.

Конечно, окно это всем давно знакомо, надело уже всем, его все отключают. Но, если контроль учетных записей включен, то он не даст запустить программу даже при удаленном подключении к компьютеру напрямую. Вот так. Но, из двух зол надо меньшее выбирать. Кому что нравится. Вот еще короткое видео на эту тему

Следующий шаг — это настройка полномочий для папок. Для особо важных папок с документами можно настроить права доступа на каждую такую папку. В свойствах любой папки (через правую кнопку мыши — «Свойства») есть вкладка «Безопасность».

Вот, к примеру у нас есть на компе Пользователи, допустим это наши маленькие дети. Мы не хотим, чтобы они могли менять содержимое данной папки. Поэтому жмем «Изменить».

Серые галочки — это то что задано по умолчанию. Мы можем поставить галочки и «запретить» вообще все. Даже просмотр. Можно сделать запрет на группу пользователей (как на рисунке). Можно «Добавить» какого то отдельного пользователя. Вирус ничего не сможет сделать, если в этой папке будут запрещены полномочия «изменение» или на «запись». Попробуйте поставить запрет на запись, а потом скопировать в такую папку какой либо файл.

И еще, мы рассмотрим сегодня такую меру защиты от вирусов как резервное копирование файлов. Для такого решения заранее нужно приобрести и установить в компьютер еще один жесткий диск объемом не менее того, на котором установлена Ваша Windows. Затем нужно настроить архивацию на него.

Провалившись туда мы попадаем в настройки:

У меня сейчас под рукой только раздел моего жесткого диска «D». Можно и так, но только на первое время. Потом обязательно нужно прикупить себе внешний жесткий диск. Как только выбрали местоположение архива, жмем «Далее».

Если у Вас нет жесткого диска, делаем все как на рисунке. В этом случае будут сохранены только файлы в стандартных расположениях (Мои документы, Мои рисунки Загрузки, Рабочий стол и т.д.). Жмем «Далее».

Вот и все, друзья. Процесс пошел. Вот видео, в котором рассказывается про то как создать образ системы и востановить файл из образа

Итак, для эффективной защиты от вирусов-шифровальщиков достаточно быть внимательным, иметь желательно платный отечественный антивирус и настроенную под нормальную безопасность операционную систему. «Но, как к тебе попал вирус-шифровальщик, если ты такой умный?» — спросит меня читатель. Каюсь, друзья.

Все выше перечисленные настройки были у меня сделаны. Но, я сам отключил всё примерно на пару часов. Мы с коллегами удаленно настраивали подключение к базе данных, которое никак не хотело устанавливаться.

В качестве тестового варианта было решено срочно использовать мой компьютер. Чтобы убедиться, что пакетам не мешают проходить антивирус, настройки сети, брандмауэр, я на время по быстрому удалил антивирус, отключил контроль учетных записей. Всего навсего. Что из этого вышло читайте ниже.

Когда вирус шифровальщик попал на компьютер, — что делать?

Хоть это и не просто, для начала постараться не паниковать. Злоумышленник не может знать содержимое Вашего компьютера. Он действует вслепую. Шифруется не все. Например, программы и приложения обычно не шифруются. Архивы *.rar и *.7zip — тоже нет. попробуйте открыть архив. Если он открылся — это хорошо.

Когда обнаружил «сюрприз», начал догадываться я, что «попал». Я ведь знал, что делал… Для начала поставил антивирус обратно. В удрученном состоянии снова включил контроль учетных записей «на всю», и запустил на ночь сканирование системного раздела С:, на котором установлена Windows.

Нужно было выцепить зараженный файл. Если этого не сделать, толку не будет. Все опять зашифруется. Так что сначала лечим компьютер.

По возможности запускайте проверку всего компьютера через бесплатный лайф-диск от Dr Web или аналогичной бесплатной утилитой от Касперского Kspersky Resque Disk 10.

Утром в карантине моего антивируса были найдены вот такие «монстры»:

Всего три, бывало и хуже. Но эти три зашифровали все мое добро. Что делаем дальше? Если была настроена архивация, надо после лечения просто восстановить файлы из архива, и всё. Я и полез в архив, где у меня было настроено ежедневное резервное копирование моих файлов за несколько месяцев.

Открыв его я увидел, что все архивы за все даты так же убиты. Список пуст. Почему так произошло?

Вирусы умнеют. Я ведь сам отключал контроль учетных записей, после того как удалил антивирус. …….Первое, что сделал вирус после этого — обрадовался и удалил все файлы резервных копий. А я с этого момента начал постепенно впадать в уныние…

Второе, что надо сделать (подумал я), это восстановить файлы из теневой копии диска C:. Для этого я пользуюсь бесплатной программой для просмотра теневых копий диска ShadowCopyView_ru_64 или 32 разрядной версией . Она позволяет быстро визуально просмотреть и оценить содержимое теневых копий, а так же восстановить отдельные папки.

Когда я просмотрел последние снимки, обнаружилось, что остались только зашифрованные копии … Второе, что сделал вирус, это опять убил мои старые теневые копии защищенного тома, чтобы мне было интереснее…. А может, они затерлись последующими копиями…Финал…

Казалось бы все. Не все, друзья. Главное, не сдаваться.

Вирус зашифровал файлы на компьютере windows 10, что делать, как вылечить и как исправить?

Вот до чего наши «горе-хакеры» еще пока не успели добраться. Последняя линия обороны. Присутствует только в Windows10, не проверял еще, но думаю в «семерке»и «восьмерке» этой новой замечательной функции нет. Заметил ее недавно. Это действительно новая и замечательная функция. В поисковой строке бьем слово «восстановление»

В панели управления оснастка «восстановление файлов с помощью истории файлов»

Я обрадовался и сразу полез конечно же в «Документы» и «Рабочий стол».

И увидел, что файлы не зашифрованы. Ура! «Спасибо Зеленый Стрелочка! Процесс пошел. Файлы восстановлены. Компьютер вылечен от вирусов. Настройки безопасности сделаны. Что еще осталось сделать?

Надо еще удалить зашифрованные файлы. Мало ли что… Но их очень, очень много. Как их быстро найти и удалить? Я давно пользуюсь файловым менеджером Total Comander. На мой вкус — нет лучше. Тот, кто начинал с Far Manager меня поймет. Tonal умеет быстро искать файлы, и многое другое. Будем поочередно чистить диски.

Начнем с системного раздела, выберем его кликом мыши или из ниспадающего списка в левом верхнем углу:

Нажимаем на клавиатуре одновременно Alt + F7. Это мы вызвали панель поиска файлов.

Можно искать по имени. Можно как угодно. Но мы будем по маске.То есть Указываем через звездочку и точку расширение зашифрованного файла *.freefoam(у вас «автор» может быть другой, другим будет и расширение). Этим мы указали, что ВСЕ файлы с таким расширением нужно искать. Место поиска «С:». Можно так же и указать в этой панели все разделы, не только «С:». Нажимаем «Начать поиск».

Нажатием «звездочки» на боковой клавиатуре, выделяем розовым все файлы в панели. Чтобы удалить файлы в корзину нажимаем F8 или Del:

Вычистили как пылесосом весь оставшийся зашифрованный мусор. Пусть лежит в корзине пока. Потом удалю. Таким же образом я поочередно вычистил все разделы примерно минут за сорок. У меня много чего зашифровалось.

Но, мне повезло, потому что бывает и хуже. Эта новая функция меня буквально спасла. Не знаю точно, влияет ли включение теневых копий на эту новую функцию. Похоже что да, но я специально не проверял. Как то уже не хочется:)

Напишите, если в курсе. А выводы можно сделать такие. При наличии хорошего антивируса и правильной настройке операционной системы windows 10 можно утереть нос злоумышленнику и оставить его ни с чем. Пока, друзья.

В последнее время наиболее страшным вирусом является троян-шифровальщик файлов, распознаваемый как Trojan-Ransom.Win32.Rector, который шифрует все ваши файлы (*.mp3, *.doc, *.docx, *.iso, *.pdf, *.jpg, *.rar и т.д.). Проблема состоит в том, что расшифровать подобные файлы крайне сложно, а без определенных знаний и умений просто невозможно.

Процесс заражения происходит хитрым образом. На почту приходит письмо с прикрепленным файлом типа «документ.pdf.exe». При открытии этого файла, а фактически при его запуске, начинается работа вируса и шифрование файлов. Если вы обнаружили действие этого файла, но продолжаете работать на этом компьютере, то он шифрует все большее и большее количество файлов. К зашифрованным файлам добавляется расширение типа « Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript » (именование может быть различно), а практически во все папки добавляется интернетовский или текстовый файл типа «РаСшИфроваТь_ФайЛы.html» в котором злоумышленники описывают как получить от вас деньги за свою грязную работу. Вот текст реального файла, с зараженного компьютера моих клиентов:

|

Все ваши документы были зашифрованы одним из криптостойких алгоритмов. Расшифровать файлы не зная уникальный для вашего ПК пароль невозможно! Не меняйте название, структуру файлов и не пробуйте расшифровывать файлы различными дешифраторами выложеными в интернете, эти действия могут привести к невозможности восстановления ваших файлов. Если вам нужно убедится в возможности расшифровки ваших файлов, Вы можете отпрвить нам на email - Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript один любой файл и мы вернем его оригинальную версию. Стоимость дешифратора для расшифровки ваших файлов составляет 0,25 BTC (Bitcoin)Ваш Bitcoin кошелек для оплаты - 1AXJ4eRhAxgjRh6Gdaej4yPGgKt1DnZwGF Где купить bitcoin вы можете найти на форуме - https://forum.btcsec.com/index.php?/forum/35-obmenniki/ Рекомендуем такие обменники как https://wmglobus.com/ , https://orangeexchangepro.com/Также есть возможность оплатить на qiwi кошелек 3500 рублей, для получения номера кошелька необходимо связаться с нами по email - Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript |

Раньше единственным спасением от этого вируса было удаление всех зараженных файлов и восстановление их из резервной копии, хранящейся на внешнем диске или флешке. Однако, поскольку мало кто делает резервные копии, и тем более, регулярно их обновляет, информация просто терялась. Варианты заплатить «шифровальщикам» за расшифровку ваших файлов в подавляющем большинстве заканчиваются потерей денег и являются просто разводом на деньги.

Сейчас антивирусные лаборатории разрабатывают способы и программы избавиться от этого вируса. Лабораторией Касперского разработана утилита – RectorDecryptor, позволяющая расшифровывать зараженные файлы. По этой ссылке вы можете скачать программу RectorDecryptor . Затем надо ее запустить, нажать кнопку «Начать проверку», выбрать зашифрованный файл, после чего программа автоматически расшифрует все зашифрованные файлы подобного типа. Файлы восстанавливаются в тех же папках, где были зашифрованные файлы. После этого надо удалить зашифрованные файлы. Проще всего это сделать следующей командой, набранной в командной строке: del "d:\*.AES256" /f /s (где вместо AES256 должно быть расширение вашего вируса). Также необходимо удалить файлы писем злоумышленников, распиханные по всему компьютеру. Сделать это можно следующей командой: del "d:\ РаСшИфроваТь_ФайЛы.html" /f /s набранной в командной строке.

Предварительно необходимо обезопасить компьютер от возможности распространения вируса. Для этого необходимо очистить подозрительные запускаемые файлы в автозагрузке, деинсталлировать подозрительные программы, очистить временные папки и кэши браузеров (можно воспользоваться для этого утилитой CCleaner).

Однако, надо заметить, что данный способ расшифровки может помочь только тем, чей вирус уже обработан лабораторией Касперского и включен в перечень, находящийся в утилите RectorDecryptor. Если это новый вирус, еще не включенный в перечень обезвреженных вирусов, то вам придется отправлять свои зараженные файлы для расшифровки в лаборатории Касперского, Dr.Web, или Nod32 или восстанавливать их из резервной копии (что гораздо проще).

Если действия по обезвреживанию ваших вирусов и лечению компьютера представляют определенную сложность, то чтобы не навредить еще больше, или порушить операционную систему, (что может привести к полной переустановке Windows), лучше обратиться к специалисту, который сделает это профессионально. Современные средства позволяют все эти действия провести удаленно в любой точке земного шара, где есть подключение к интернету.

Вирусы сами по себе сегодня уже практически никого не удивляют. Если раньше они воздействовали в целом на всю систему, то сегодня имеются различные разновидности вирусов. Одной из таких разновидностей является вирус-шифровальщик. Действие проникающей угрозы касается больше пользовательской информации. Однако он может нести большую угрозу, чем деструктивные исполняемые приложения и шпионские апплеты. Что же представляет собой вирус-шифровальщик? Сам по себе код, который прописан в самокопирующемся вирусе предполагает шифрование всей пользовательской информации специальными криптографическими алгоритмами, которые не затрагивают системные файлы собственно самой операционной системы.

Логика воздействия вируса может быть понятна не всем. Все прояснилось, когда хакеры, которые разработали данные апплеты, начали требовать некоторую сумму за восстановление начальной структуры файлов. При этом проникший в систему шифровальщик не позволяет расшифровать файлы. Для этого потребуется специальный дешифратор, или иначе говоря специальный алгоритм, с помощью которого можно будет восстановить содержимое.

Шифровальщик: принцип проникновения в системы и работа вируса

Подцепить такую заразу в Интернете, как правило, довольно сложно. В основном данный тип вирусов передается по электронной почте на уровне установленных на одном компьютерном терминале клиентов, вроде the Bat, Outlook, Thunderbird. Стоит сразу отметить, что это не касается почтовых интернет-серверов так как они имеют довольно высокую степень защиты. Доступ к информации пользователя осуществляется только на уровне облачных хранилищ информации. Совсем другое дело – приложение на конкретном компьютерном терминале.

Поле деятельности для развития вирусов настолько широко, что и представить сложно. Однако здесь нужно сделать небольшую оговорку. В большинстве случаев целью вирусов являются крупные организации и компании, которые смогут заплатить значительную сумму за расшифровку личной информации. Оно и ясно, ведь на компьютерных терминалах и серверах компьютерных фирм хранится конфиденциальная информация и файлы в единственном экземпляре, которые ни в коем случае не подлежат удалению. В этом случае расшифровка файлов после действия вируса-шифровальщика может быть довольно проблематична. Конечно, такой атаке может подвергнуться и рядовой пользователь, хотя это маловероятно, особенно если пользователь соблюдает простейшие рекомендации по работе с вложениями неизвестного типа.

Даже в том случае, если почтовый клиент определяет вложения, например, как файлы с расширением.jpg или другим графическим расширением, то сначала лучше проверить данный файл штатным антивирусом, используемым в системе. Если не сделать этого, то после открытия файла вложения двойным кликом, может запуститься активация кода и начнется процесс шифрования. После этого будет невозможно удалить сам вирус-шифровальщик и восстановить файлы после устранения угрозы.

Общие последствия от воздействия вируса-шифровальщика

Как уже было сказано ранее, большая часть вирусов проникает в систему посредством электронной почты. Предположим, на почту крупной организации приходит письмо с содержанием вроде «Контракт изменен, в письме прилагается скан» или «Вам отправлена накладная по отгрузке товара». Ничего не подозревающий сотрудник фирмы просто открывает приложенный файл и после этого все пользовательские файлы моментально зашифровываются. Это все файлы, от офисных документов, до архивов и мультимедиа. Все важные данные зашифровываются, причем, если компьютерный терминал подключен к локальной сети, то вирус может передаваться дальше, зашифровывая при этом данные на других машинах.

Выполнение данного процесса можно заметить по затормаживанию и зависанию программ, запущенных на компьютерном терминале в данный момент. Когда процесс шифрования будет завершен, вирус отсылает своеобразный отчет, после чего организации придет сообщение о том, что в систему проникла угроза, и чтобы расшифровать файлы необходимо обратиться к разработчику вируса. Как правило, это касается вируса [email protected]. Далее будет приведено требование оплатить услуги по дешифровке. Пользователю будет предложено отправить несколько зашифрованных файлов на электронную почту, которая скорее всего является фиктивной.

Урон от воздействия вируса

Если вы еще не до конца разобрались с сутью проблемы, то следует отметить, что расшифровка файлов после действия вируса-шифровальщика представляет собой достаточно трудоемкий процесс. Если же пользователь не будет вестись на требования злоумышленников, а вместо этого попытается задействовать государственные структуры по борьбе с компьютерными преступлениями, ничего толкового не выйдет. Если попробовать удалить с компьютера все данные, а после этого выполнить восстановление системы и скопировать оригинальную информацию со съемного носителя, то все равно вся информация затем будет заново зашифрована. Так что не стоит особо обольщаться на этот счет. Кроме того, при вставке флэш-накопителя в USB порт пользователь даже не заметит, что вирус зашифрует на нем все данные. Тогда проблем станет еще больше.

Первый вирус-шифровальщик

Рассмотрим, что собой представлял первый вирус-шифровальщик. Во время его появления никто не думал, как можно вылечить или расшифровать файлы после воздействия исполняемого кода, который был заключен во вложении электронной почты. Только со временем пришло осознание всего масштаба бедствия. Первый вирус-шифровальщик имел довольно романтичное название «I Love You». Пользователь, который ничего не подозревал, просто открывал вложение в письме, пришедшем по электронной почте и в результате получал полностью невоспроизводимые файлы мультимедиа (видео, графику и аудио). Такие действия выглядели более деструктивными, однако денег за расшифровку данных в то время никто не требовал.

Новейшие модификации

Эволюция технологий стала довольно прибыльным занятием, в особенности если учесть тот факт, что многие руководители крупных фирм спешат как можно скорее заплатить злоумышленникам требуемую сумму, при этом даже не задумываясь о том, что они могут остаться и без денег, и без нужной информации. Не стоит верить всем этим левым постам в интернете, вроде «Я оплатил требуемую сумму, мне выслали дешифратор, и вся информация восстановилась». Все это чушь. В основном такие отзывы пишут сами разработчики вирусов с целью привлечения потенциальных жертв. По меркам рядовых пользователей, суммы, которые злоумышленники требуют за дешифровку данных, довольно серьезные. Она может достигать нескольких тысяч долларов или евро. Теперь рассмотрим, в чем заключаются особенности новейших вирусов такого типа. Все они схожи между собой и могут относится не только к категории вирусов-шифровальщиков, но и к так называемой категории вымогателей. Действуют они в некоторых случаях вполне корректно, высылая пользователю сообщения о том, что кто-то хочет позаботиться о сохранности информации организации или пользователя. Своими сообщениями такой вирус-шифровальщик просто вводит пользователей в заблуждение. Однако если пользователь заплатит требуемую сумму, его попросту «разведут».

Вирус XTBL

Вирус XTBL, который появился относительно недавно, можно отнести к классическому варианту вирусов шифровальщиков. Такие объекты, как правило, проникают в систему через сообщения, передаваемые по электронной почте. Сообщения могут содержать вложения файлов, имеющих расширение.scr. Данное расширение является стандартным для скринсейвера Windows. Пользователь думает, что все в порядке и активирует просмотр или сохраняет данное вложение. Данная операция может привести к довольно печальным последствия. Названия файлов преобразуются в простой набор символов. К основному расширению файлов добавляется комбинация.xtbl. После этого на искомый адрес приходит сообщение о возможности дешифровки после оплаты некоторой суммы.

Этот тип вируса также можно отнести к классическим шифровальщикам. Он появляется в системе после открытия вложений электронной почты. Данный вирус также переименовывает файлы пользователя и добавляет в конце расширения сочетание вроде.perfect и.nonchance. Расшифровка вируса-шифровальщика такого типа, к сожалению, не представляется возможной. После выполнения всех действий он просто самоликвидируется. Не помогает даже такое универсальное средство, как RectorDecryptor. Пользователь получает письмо с требованием оплаты. На оплату пользователю дается два дня.

Вирус Breaking_Bad

Данный тип угрозы работает по уже привычной схеме. Он переименовывает файлы пользователя, добавляя к расширению комбинацию.breaking_bad. Но этим дело не ограничивается. В отличие от других шифровальщиков, этот вирус может создавать еще одно расширение.Heisenberg. Поэтому найти все зараженные файлы достаточно сложно. Стоит также сказать, что вирус Breaking_Bad является довольно серьезной угрозой. Известны случаи, когда даже лицензионная антивирусная программа Kaspersky_Endpoint Security пропускает такую угрозу.

Вирус [email protected]

Вирус [email protected] представляет собой еще одну довольно серьезную угрозу, которая по большей части направлена на крупные коммерческие организации. Обычно, в какой-то из отделов компании приходит электронной письмо, которое содержим файл.jpg или.js. Как можно расшифровать вирус такого типа? Судя по тому, что там используется алгоритм RSA-1024, то никак. Исходя из названия алгоритма, можно предположит, что в нем используется 1024-битная система шифрования. На сегодняшний день наиболее совершенной считается 256-битная система.

Вирус-шифровальщик: можно ли расшифровать файлы при помощи антивирусного программного обеспечения?

Способа расшифровки файлов после действия такого рода угроз пока не найдено. Даже такие признанные мэтры в сфере антивирусной защиты, как Dr Web, Kaspersky, Eset не могут найти ключ к решению проблемы. Как вылечить файлы в данном случае? Как правило, пользователю предлагается отправить на сайт разработчика антивирусной программы официальный запрос. При этом необходимо прикрепить несколько зашифрованных файлов и их оригиналы, если таковые имеются. Мало кто из пользователей сегодня хранит на съемном носителе копии данных. Проблема их отсутствия может только усугубить и без того неприятную ситуацию.

Устранение угрозы вручную: возможные способы

В некоторых случаях, сканирование обычными антивирусными программами определяет такие вредоносные объекты и даже устраняет данные угрозы. Но что делать с зашифрованной информацией? Некоторые пользователи пытаются использовать программы-дешифраторы. Стоит сразу отметить, что данные действия не приведут ни к чему хорошему. В случае с вирусом Breaking_Bad это может даже навредить. Дело в том, что злоумышленники, которые создают такие вирусы, пытаются обезопасить самих себя и преподнести урок другим. Вирус при использовании утилит для дешифровки может отреагировать так, что вся операционная система слетит и при этом полностью уничтожит всю информацию, хранящуюся на логических разделах и жестких дисках. Надежда только на официальные антивирусные лаборатории.

Радикальные способы

Если дела совсем плохи, то можно отформатировать жесткий диск, в том числе и виртуальные разделы, а затем заново установить операционную систему. Иного выхода, к сожалению, пока нет. Откат системы до определенной точки восстановления не поможет исправить ситуацию. В результате вирус может исчезнуть, но файлы все равно останутся зашифрованными.

- Гадание на тени от бумаги: правила ворожбы, толкование символов, варианты обрядов

- Характеристика княгини Трубецкой из поэмы Николая Алексеевича Некрасова «Русские женщины

- Все книги про: «жизнь необыкновенные… Краткое содержание жизнь необыкновенных и удивительных

- Что известно о Викторе Золотове и его коррупционных связях

- Россиянам напомнили, как ненасытный "вор и лжец" золотов обкрадывает жителей страны

- Продукты на страже онкологии: полезное и вредное Е вызывающие раковые заболевания

- Крепость орешек Зело жесток сей орех был

- Серия - Русская фантастика

- Игорь прокопенко - тайны апокалипсиса

- Книга сентября: мемуары Карины Добротворской

- Любовь до смерти и после: «100 писем к Сереже» Карины Добротворской

- Коктейль «Куба Либре» — лучшие рецепты приготовления

- Вина из слив в домашних условиях

- Толкования Густава Миллера

- По эротическому соннику Даниловой

- Простое варенье из абрикосов без косточек на зиму — густое и очень вкусное

- Увидеть во сне рыжие волосы у себя

- Рецепты приготовления кабачков со вкусом груздей на зиму

- Талисман денежная мельница

- Магия заклинания на латыни с транскрипцией и с переводом